Analyse me

Description

Write Up: Tyron

Créateur: ?

Difficulté: Facile

Points: 100

Format du flag: hackvens{flag}

Enoncé

- Français: Analysez ce pcap.

- English: Analyse this pcap.

Pièce(s) jointe(s):

Solution détaillée

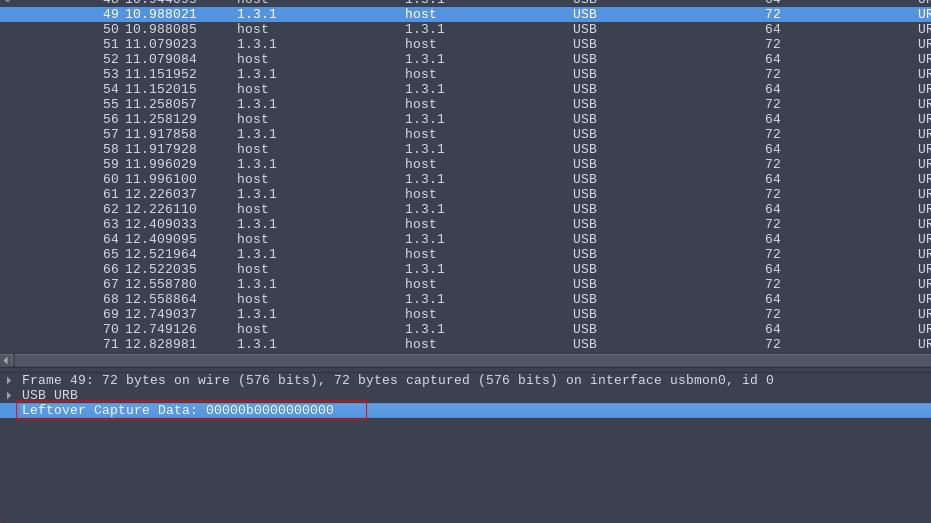

Un capture réseau nous est soumise et on peut voir à l'intérieur uniquement du protocole USB.

En inspectant les paquets, on remarque que certains paquet ont un champ "leftover data", c'est souvent le signe d'exfiltration de données.

C'est assez connu et il peut s'agir des codes machine venant d'une souris, d'un clavier ou autre.

Les codes sont définis dans ce document.

Mais c'est déjà implémenté dans ce dépot github qui va venir tout décoder selon la machine (clavier, souris, ...).

Il suffit de fournir les codes sous forme de liste et un par ligne.

On va extraire tous les codes du pcap qui sont dans le champ "leftover data" avec tshark :

tshark -r ./challenge.pcapng -Y 'usb.capdata && usb.data_len == 8' -T fields -e usb.capdata | sed 's/.*://' > extracted.txt

Ca permet de récupérer les valeurs des champs leftover data qui correspond au filtre usb.capdata et on retire les : avec sed et on stocke tout dans extracted.txt.

Après avoir cloné le repo, on éxecute le décodeur "keyboard.py" :

python USB-HID-decoders/keyboard_decode.py extracted.txt

On obtient le texte suivant :

On peut remarquer quelques caractères mais c'est illisible parce que c'est en qwerty.

On va aller le décoder sur decode.fr :

on peut déviner un serveur ssh : h4ck3r@remote-server-ssh.hackvens.fr avec le mot de passe cH4mp10n en le corrigeant sur le port 2222.

En s'y connectant on retrouve le flag : hackvens{s1mpl3_...}.

Retex

Retex personnel