Wi-will-wi-will

Description

Write Up: Nathan

Créateur: NJCCIC

Difficulté: medium

Points: 720

Format du flag: jctf{flag}

Enoncé

- Français: Un de nos analystes a capturé ce trafic qui contient des communications importantes, mais il n'a pas pu voir les données, pouvez-vous les obtenir ?

- English: One of our analysts captured this traffic which contains some important communications, but they weren't able to see the data, can you get it?

Solution détaillée

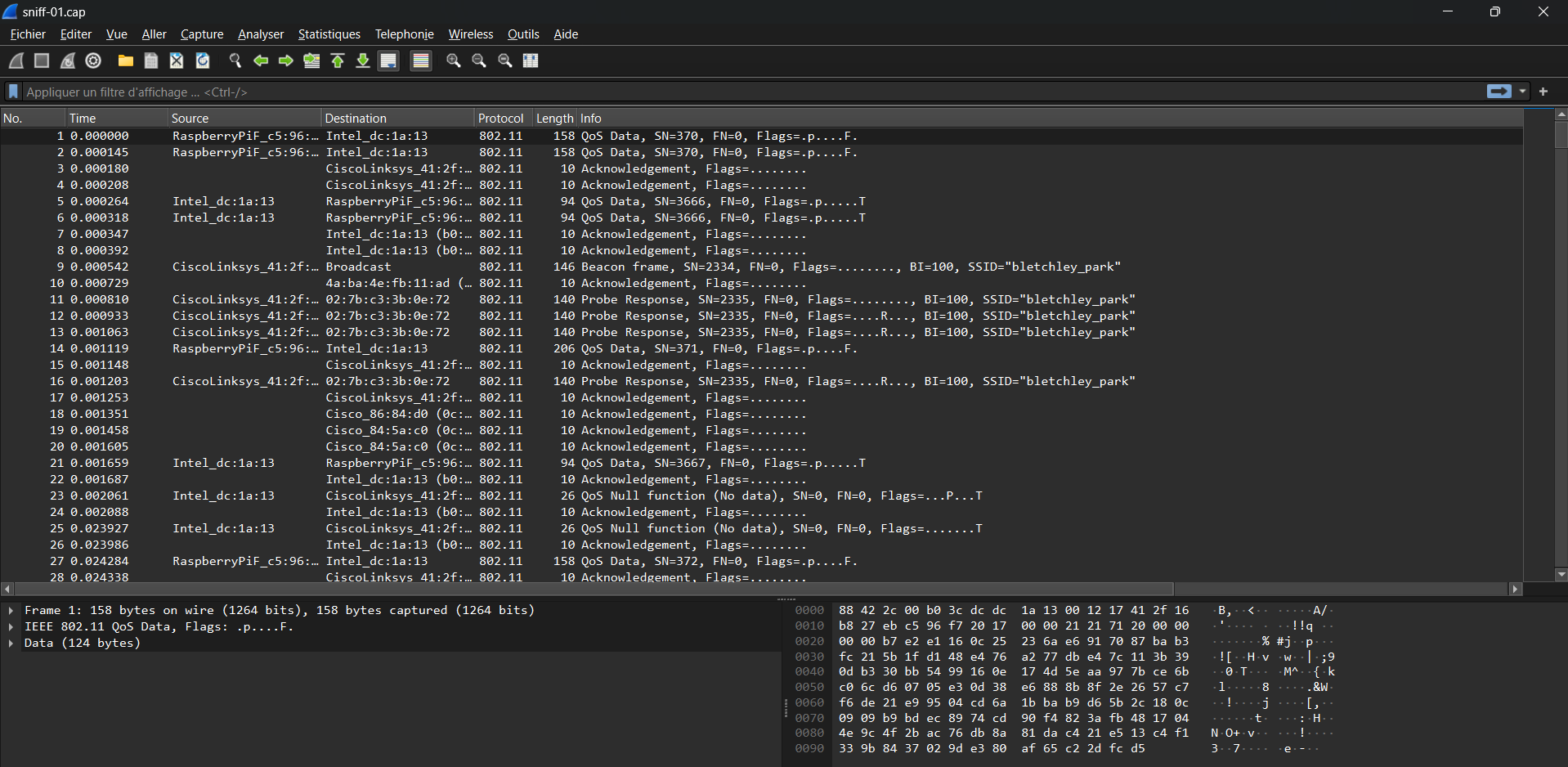

Ce challenge est étrangement mis dans la catégorie MISC alors qu'il aurait complètement sa place dans la catégorie Forensic, mais peut importe. Nous avons une analyse réseau. En ouvrant le fichier avec Wireshark, on découvre que c'est une communication WiFi entre un appareil et un point d'accès dont le nom de réseau est "bletchley_park". Nous ne pouvons pas voir ce qui transite car la communication est chiffrée, et nous avons besoin du mot de passe (ainsi que du nom du réseau) afin de le déchiffrer.

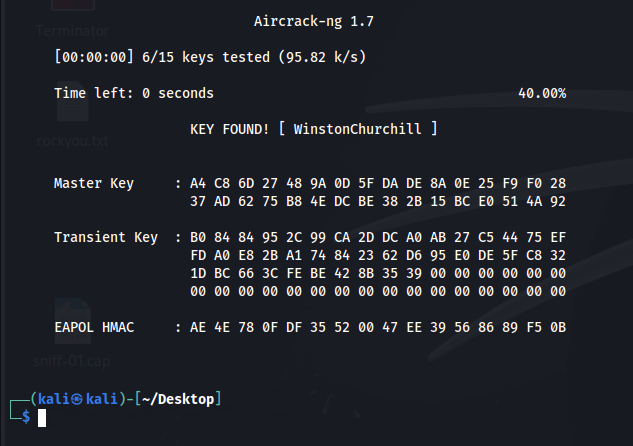

Comme dans la communication nous avons aussi la capture de l'authentification de l'appareil sur le réseau, nous pouvons bruteforcer le mot de passe avec Aircrack-ng et la wordlist "rockyou":

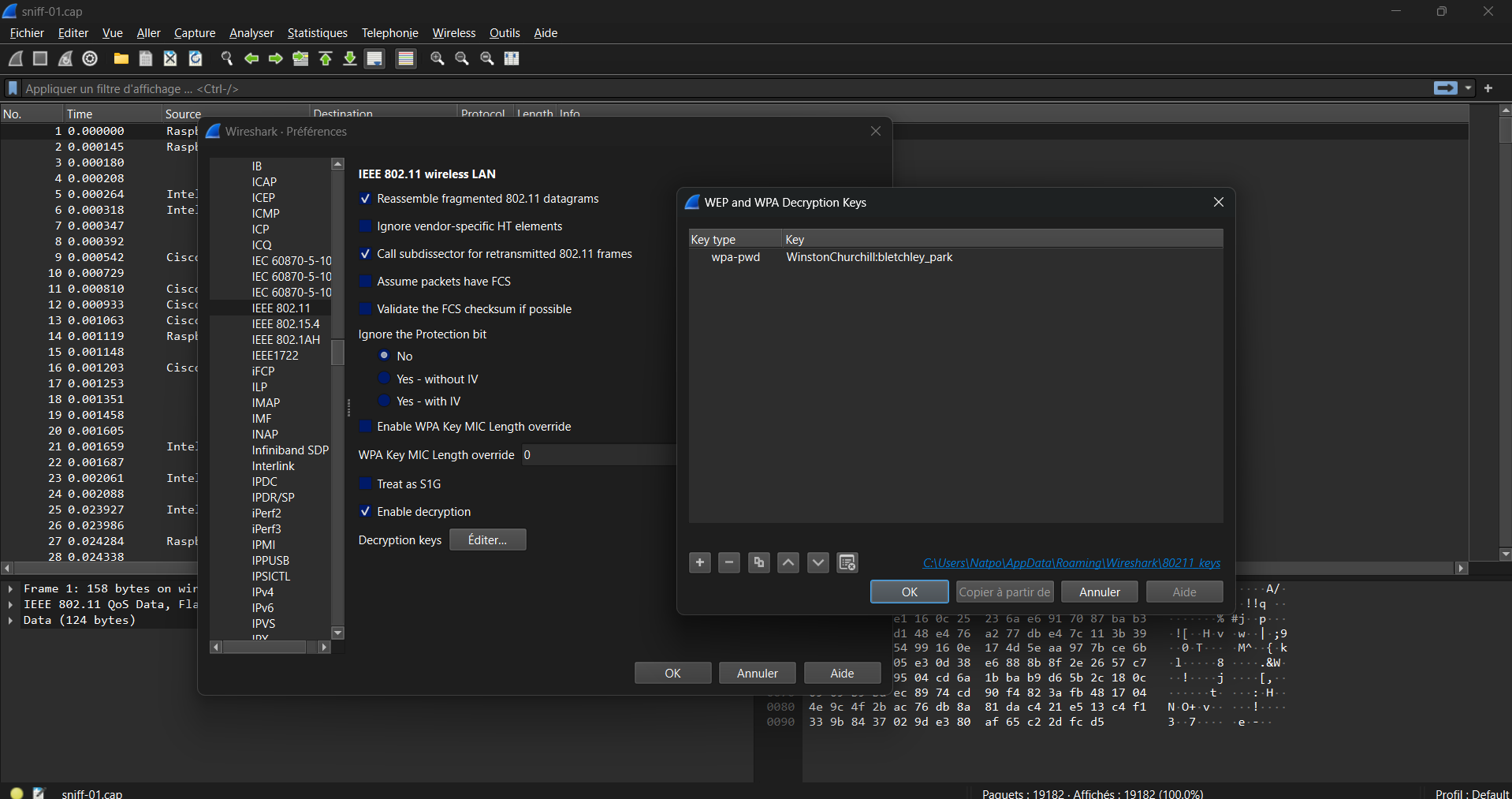

Maintenant que l'on possède le mot de passe, on peut déchiffrer la communication en allant dans "Editer" puis "Préférences" puis "Protocols" puis "IEEE 802.11" puis "éditer les clés de déchiffrement" et ensuite on entre le SSID et le mot de passe:

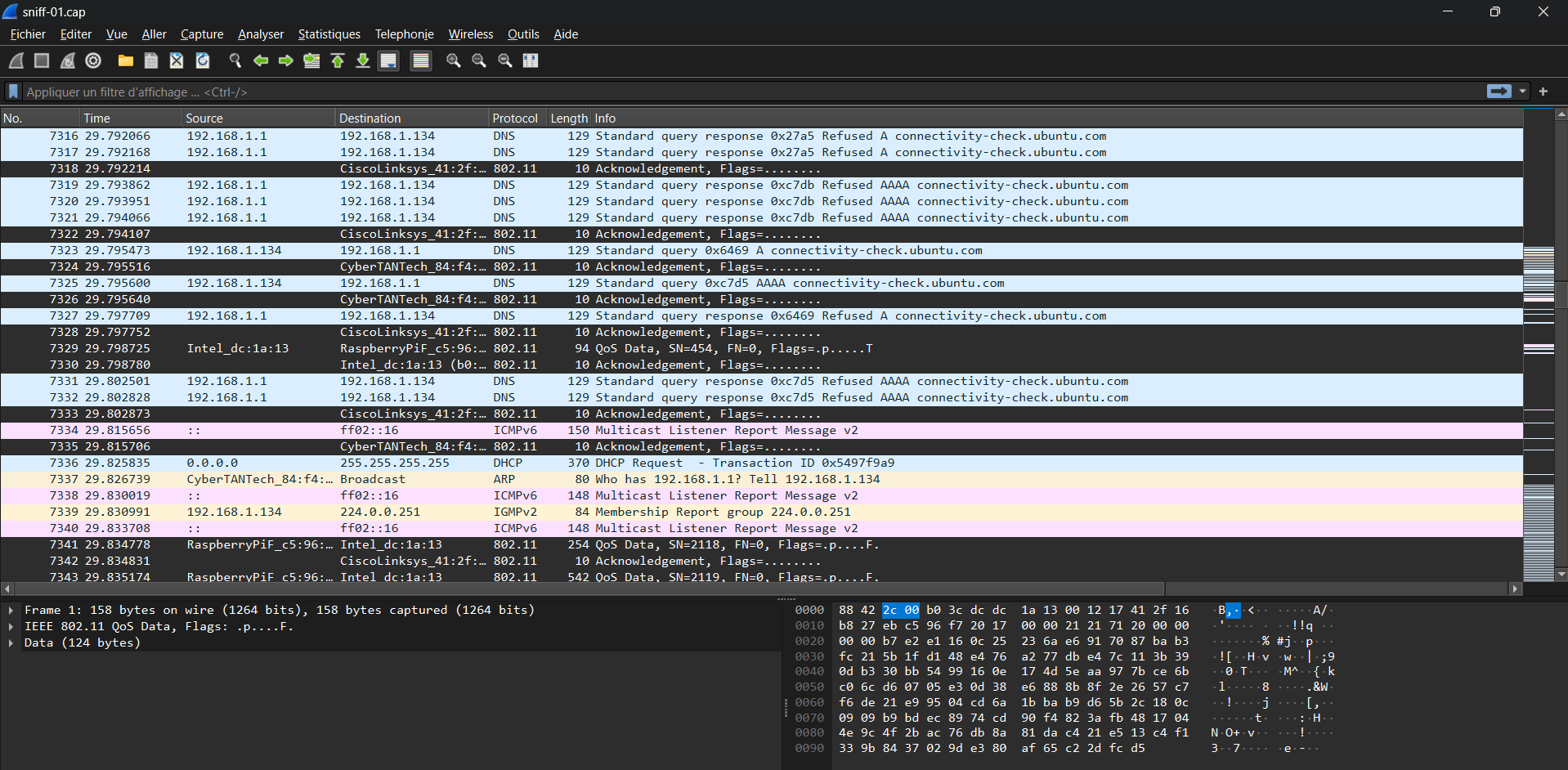

Une fois le trafic déchiffré, on découvre des communications DNS/ICMP/ARP.

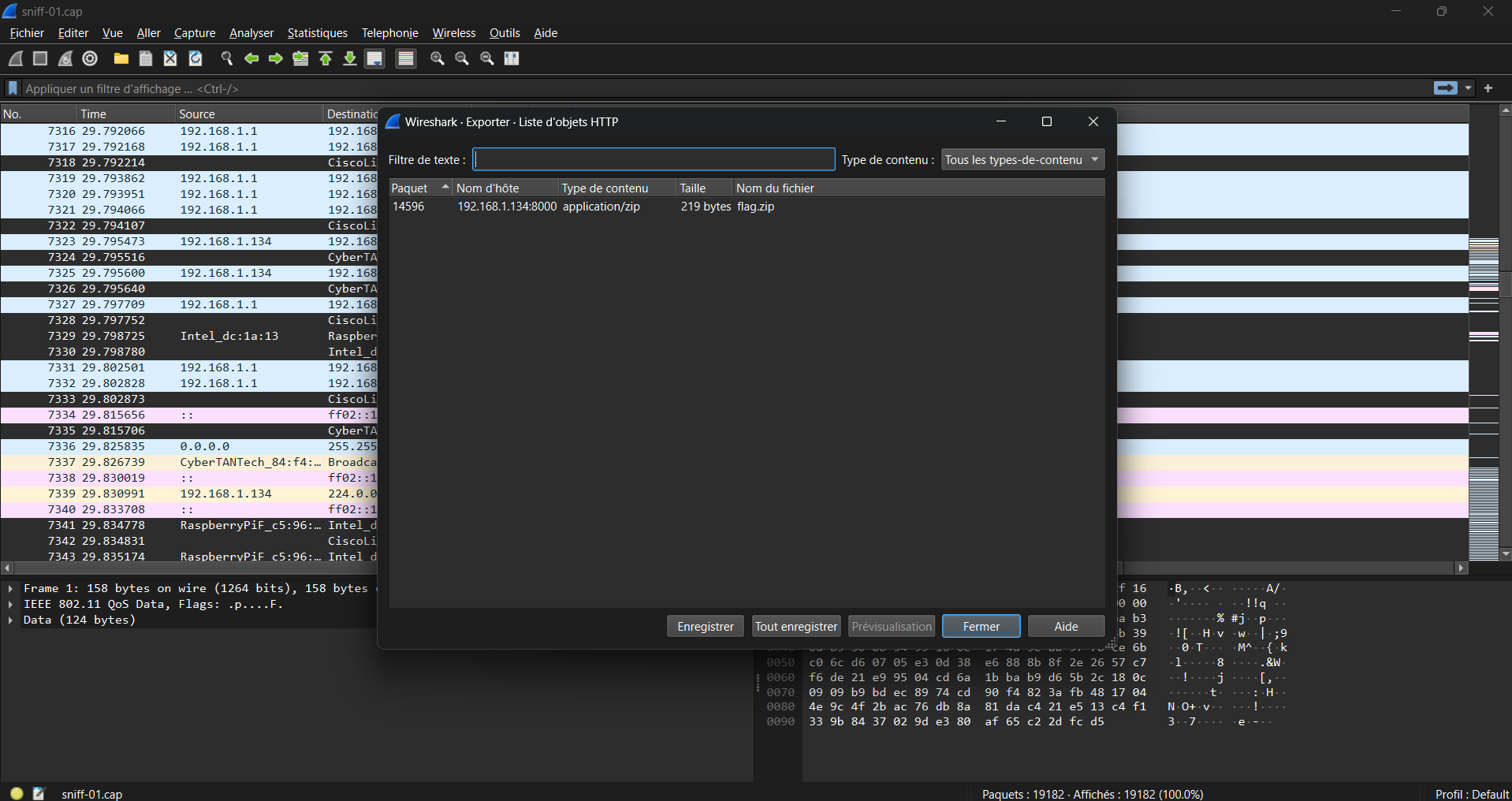

Comme la communication est grosse, c'est compliqué de voir tout ce qui passe rapidement, mais on peut utiliser la fonction "Exporter Objets" de Wireshark, qui permet de télécharger les éléments qui ont transité dans la capture sous certains protocoles bien précis comme le HTTP ou le SMB, et, en l'occurence, il y a une requête HTTP qui contient un fichier ZIP qui risque de nous intéresser:

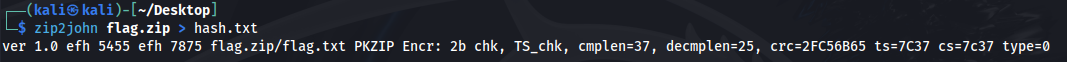

Une fois le fichier ZIP téléchargé, on se rend compte que l'on ne peut pas extraire l'archive car elle est protégée par un mot de passe, mais ce n'est pas forcément un problème si le mot de passe est faible car JohnTheRipper permet très facilement de bruteforcer le mot de passe.

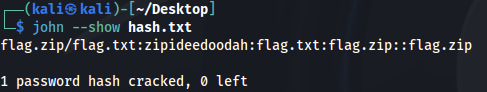

Une fois le hash extrait, on le casse avec John et la wordlist "rockyou" (je n'ai pas recassé le mot de passe car je l'avais déjà fait, d'où la commande incomplète dans l'image):

Avec le mot de passe, on ouvre l'archive, et on trouve notre flag tant attendu.

FLAG: jctf{p4ck3t_???}

Retex

Mis a part le choix de la catégorie, le challenge reste intéressant car réaliste, et présente une technique assez sympa même si connue. Plusieurs équipes ont eu du mal a casser le mot de passe du WiFi avec Aircrack-ng et Rockyou, en citant des "12/13h" de temps de bruteforce. Je n'ai pas eu ce problème donc tout s'est bien passé pour ma part.

Lien(s) utile(s)

- https://www.aircrack-ng.org/

- https://www.openwall.com/john/

- https://wireshark.org/